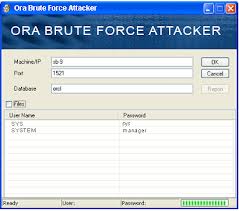

1. Brute-force attack) adalah sebuah teknik serangan terhadap sebuah sistem keamanan komputer yang menggunakan percobaan terhadap semua kunci yang mungkin. Pendekatan ini pada awalnya merujuk pada sebuah program komputer yang mengandalkan kekuatan pemrosesan komputer dibandingkan kecerdasan manusia. Sebagai contoh, untuk menyelesaikan sebuah persamaan kuadrat seperti x²+7x-44=0, di mana x adalah sebuah integer, dengan menggunakan teknik serangan brute-force, penggunanya hanya dituntut untuk membuat program yang mencoba semua nilai integer yang mungkin untuk persamaan tersebut hingga nilai x sebagai jawabannya muncul. Istilah brute force sendiri dipopulerkan oleh Kenneth Thompson, dengan mottonya: “When in doubt, use brute-force” (jika ragu, gunakan brute-force).

Teknik yang paling banyak digunakan untuk memecahkan password, kunci, kode atau kombinasi. Cara kerja metode ini sangat sederhana yaitu mencoba semua kombinasi yang mungkin.

Sebuah password dapat dibongkar dengan menggunakan program yang disebut sebagai password cracker. Program password cracker adalah program yang mencoba membuka sebuah password yang telah terenkripsi dengan menggunakan sebuah algoritma tertentu dengan cara mencoba semua kemungkinan. Teknik ini sangatlah sederhana, tapi efektivitasnya luar biasa, dan tidak ada satu pun sistem yang aman dari serangan ini, meski teknik ini memakan waktu yang sangat lama, khususnya untuk password yang rumit.

Namun ini tidak berarti bahwa password cracker membutuhkan decrypt. Pada prakteknya, mereka kebayakan tidak melakukan itu. Umumnya, kita tidak dapat melakukan decrypt password-password yang sudah terenkripsi dengan algoritma yang kuat. Proses-proses enkripsi modern kebanyakan hanya memberikan satu jalan, di mana tidak ada proses pengembalian enkripsi. Namun, anda menggunakan tool-tool simulasi yang mempekerjakan algoritma yang sama yang digunakan untuk mengenkripsi password orisinal. Tool-tool tersebut membentuk analisis komparatif. Program password cracker tidak lain adalah mesin-mesin ulet. Ia akan mencoba kata demi kata dalam kecepatan tinggi. Mereka menganut “Azaz Keberuntungan”, dengan harapan bahwa pada kesempatan tertentu mereka akan menemukan kata atau kalimat yang cocok. Teori ini mungkin tepat mengena pada anda yang terbiasa membuat password asal-asalan. Dan memang pada kenyataannya, password-password yang baik sulit untuk ditembus oleh program password cracker.

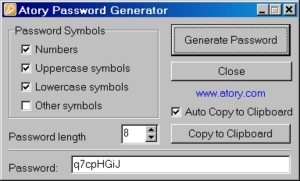

2.Password generator adalah aplikasi yang digunakan untuk meng-generate ( menghasilkan ) password.Password generator disini mempunyai fungsi yang berbeda dengan password generator yang digunakan untuk menyusun dictionary. Cara kerja password generator ini adalah menerima input berupas user name dan global key, lalu dengan rumus hash tertentu, program akan menghasilkan password berdasarkan kedua input tersebut.password generator adalah aplikasi yang digunakan untuk meng-generate ( menghasilkan ) password. Password generator disini mempunyai fungsi yang berbeda dengan password generator yang digunakan untuk menyusun dictionary. Cara kerja password generator ini adalah menerima input berupas user name dan global key,

lalu dengan rumus hash tertentu, program akan menghasilkan password berdasarkan kedua input tersebut.

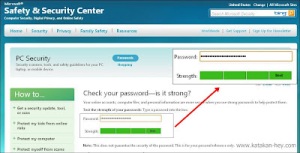

3. Tools Pengukur kekuatan password

4. Jika ditanya, tool hacking apa yang paling lengkap? maka jawabanya langsung dan tegas “Backtrack“. Backtrackadalah salah satu distro linux yang dibuat khusus untuk mengetahui dan menembus keamanan sebuah sistem. Backtrack dapat diinstal di komputer atau cukup dijalankan melalui Live CD.

Backtrack final diluncurkan pertama kali pada tanggal 26 Mei 2006 oleh Mati Aharoni dan Max Moser. Versi terbaru dari Backtrack telah mencapai versi 4. Terdapat banyak perubahan pada versi terbaru ini, jika sebelumnya Backtrack dibuat berbasis Slackware, maka versi 4 terbaru ini berbasis Debian.

Backtrack dilengkapi lebih dari 300 tools hacking dan keamanan populer. Ini merupakan jumlah yang sangat besar untuk koleksi tools keamanan. Backtrack juga menjadi tools paling populer untuk mengetahui keamanan jaringan.

Berikut beberapa tools dan fitur security populer yang ada di dalam Backtrack:

1. Metasploit

2. RFMON Injection

3. Kismet

4. Auto-scan Network

5. nMap

6. Ettercap

7. Wireshark/Ethereal

dan lain-lain, lihat lengkapnya di situs resmi Backtrack

CARA ADD USER DAN GRUP DI OS LINUX

COMMAND LINE

Seperti halnya bila kita mengetikkan perintah di DOS, command line atau baris perintah di Linux juga diketikkan di prompt dan diakhiri enter untuk mengeksekusi perintah tersebut. Baris perintah merupakan cara yang lebih efisien untuk melakukan sesuatu pekerjaan oleh karena itu pemakai Linux tetap mengandalkan cara ini untuk bekerja. Sebaiknya pemula juga harus mengetahui dan sedikitnya pernah menggunanakan perintah baris ini karena suatu saat pengetahuan akan perintah-perintah ini bisa sangat diperlukan.

Saya mengumpulkan beberapa perintah dasar yang mungkin kelak akan sering digunakan terutama oleh para pemula. Perhatian: pengetahuan akan perintah-perintah yang lain akan segera bertambah seiring dengan kemajuan Anda menguasai sistem operasi Linux ini.

Penjelasan masing-masing perintah akan dipersingkat saja dan untuk mengetahui lebih detail lagi fungsi-fungsi suatu perintah, Anda dapat melihat manualnya, misalnya dengan mengetikkan perintah man:

$ man ls

Manual tersebut akan menampilkan bagaimana cara penggunaan perintah lsitu secara lengkap.

|

Daftar Perintah Menurut Alfabet |

||||||||

| & | adduser | alias | bg | cat | cd | chgrp | chmod | chown |

| cp | fg | find | grep | gzip | halt | hostname | kill | less |

| login | logout | ls | man | mesg | mkdir | more | mount | mv |

| passwd | pwd | rm | rmdir | shutdown | su | tail | talk | tar |

| umount | unalias | unzip | wall | who | xhost + | xset | zip | |

| & | |

| Perintah & dipakai dibelakang perintah lain dan menjalankannya di background. Tujuannya adalah untuk membebaskan shell agar bisa dipergunakan menjalankan proses-proses yang lain. Lihat juga perintah bg dan fg. | |

| adduser | |

Biasanya hanya dilakukan oleh root untuk menambahkan user atau account yg baru. Setelah perintah ini bisa dilanjutkan dengan perintah passwd, yaitu perintah untuk membuat password bagi user tersebut.

# adduser udin # passwd udin Selanjutnya Anda akan diminta memasukkan password untuk user udin. Isikan password untuk udin dua kali dengan kata yang sama. |

|

| alias | |

Digunakan untuk memberi nama lain dari sebuah perintah. Misalnya bila Anda ingin perintah ls dapat juga dijalankandengan mengetikkan perintah dir, maka buatlah aliasnya sbb:

$ alias dir=ls Untuk melihat perintah-perintah apa saja yang mempunyai nama lain saat itu, cukup ketikkan alias. Lihat juga perintah unalias. |

|

| bg | |

| Untuk memaksa sebuah proses yang dihentikan sementara(suspend) agar berjalan di background. Misalnya Anda sedang menjalankan sebuah perintah di foreground(tanpa diakhiri perintah &) dan suatu saat Anda membutuhkan shell tersebut maka Anda dapat memberhentikan sementara perintah tersebut dengan Ctrl-Z kemudian ketikan perintah bg untuk menjalakannya di background. Dengan cara ini Anda telah membebaskanshell tapi tetap mempertahankan perintah lama berjalan dibackground. Lihat juga perintah fg. | |

| cat | |

Menampilkan isi dari sebuah file di layar.

$ cat namafile |

|

| cd | |

| Change Directory atau untuk berpindah direktori dan saya kira Anda tidak akan menemui kesulitan menggunakan perintah ini karena cara penggunaanya mirip dengan perintah cd di DOS. | |

| chgrp | |

| Perintah ini digunakan untuk merubah kepemilikan kelompok file atau direktori. Misalnya untuk memberi ijin pada kelompok atau grup agar dapat mengakses suatu file. Sintaks penulisannya adalah sbb:# chgrp <grup baru> <file> | |

| chmod | |

| Digunakan untuk menambah dan mengurangi ijin pemakai untuk mengakses file atau direktori. Anda dapat menggunakan sistem numeric coding atau sistem letter coding. Ada tiga jenis permission/perijinan yang dapat dirubah yaitu r untuk read, w untuk write dan x untuk execute.Dengan menggunakan letter coding, Anda dapat merubah permission diatas untuk masing-masing u (user), g (group), o (other) dan a (all) dengan hanya memberi tandaplus (+) untuk menambah ijin dan tanda minus (-) untuk mencabut ijin.Misalnya untuk memberikan ijin baca dan eksekusi file coba1 kepada owner dan group, perintahnya adalah:$ chmod ug+rx coba1Untuk mencabut ijin-ijin tersebut:

$ chmod ug-rx coba1 Dengan menggunakan sitem numeric coding, permission untukuser, group dan other ditentukan dengan menggunakan kombinasi angka-angka, 4, 2 dan 1 dimana 4 (read), 2 (write) dan 1 (execute). Misalnya untuk memberikan ijin baca(4), tulis(2) dan eksekusi(1) file coba2 kepada owner, perintahnya adalah: $ chmod 700 coba2 Contoh lain, untuk memberi ijin baca(4) dan tulis(2) file coba3 kepada user, baca(4) saja kepada group dan other, perintahnya adalah: $ chmod 644 coba3 |

|

| chown | |

Merubah user ID (owner) sebuah file atau direktori

$ chown <user id> <file> |

|

| cp | |

Untuk menyalin file atau copy. Misalnya untuk menyalin file1 menjadi file2:

$ cp <file1> <file2> |

|

| fg | |

| Mengembalikan suatu proses yang dihentikan sementar(suspend) agar berjalan kembali di foreground. Lihat juga perintah bg diatas. | |

| find | |

Untuk menemukan dimana letak sebuah file. Perintah ini akan mencari file sesuai dengan kriteria yang Anda tentukan. Sintaksnya adalah perintah itu sendiri diikuti dengan nama direktori awal pencarian, kemudian nama file (bisa menggunakan wildcard, metacharacters) dan terakhir menentukan bagaimana hasil pencarian itu akan ditampilkan. Misalnya akan dicari semua file yang berakhiran .doc di current direktori serta tampilkan hasilnya di layar:

$ find . -name *.doc -print . /public/docs/account.doc . /public/docs/balance.doc . /public/docs/statistik/prospek.doc ./public/docs/statistik/presconf.doc |

|

| grep | |

Global regular expresion parse atau grep adalah perintah untuk mencari file-file yang mengandung teks dengan kriteria yang telah Anda tentukan.

$ grep <teks> <file> Misalnya akan dicari file-file yang mengandung teks marginal di current direktori: $ grep marginal <file> diferent.doc: Catatan: perkataan marginal luas dipergunakan di dalam ilmu ekonomi prob.rtf: oleh fungsi hasil marginal dan fungsi biaya marginal jika fungsi prob.rtf: jika biaya marginal dan hasil marginal diketahui maka biaya total |

|

| gzip | |

Ini adalah software kompresi zip versi GNU, fungsinya untuk mengkompresi sebuah file. Sintaksnya sangat sederhana:

$ gzip <namafile> Walaupun demikian Anda bisa memberikan parameter tertentu bila memerlukan kompresi file yang lebih baik, silakan melihat manual page-nya. Lihat juga file tar, unzipdan zip. |

|

| halt | |

| Perintah ini hanya bisa dijalankan oleh super useratau Anda harus login sebagai root. Perintah ini untuk memberitahu kernel supaya mematikan sistem atau shutdown. | |

| hostname | |

Untuk menampilkan host atau domain name sistem dan bisa pula digunakan untuk mengesset nama host sistem.

[flory@localhost docs] $ hostname localhost.localdomain |

|

| kill | |

| Perintah ini akan mengirimkan sinyal ke sebuah proses yang kita tentukan. Tujuannya adalah menghentikan proses.$ kill <sinyal> <pid>PID adalah nomor proses yang akan di hentikan. | |

| less | |

| Fungsinya seperti perintah more. | |

| login | |

| Untuk masuk ke sistem dengan memasukkan login ID atau dapat juga digunakan untuk berpindah dari user satu ke user lainnya. | |

| logout | |

| Untuk keluar dari sistem. | |

| ls | |

| Menampilkan isi dari sebuah direktori seperti perintah dir di DOS. Anda dapat menggunakan beberapa option yang disediakan untuk mengatur tampilannya di layar. Bila Anda menjalankan perintah ini tanpa option maka akan ditampilkan seluruh file nonhidden(file tanpa awalan tanda titik) secara alfabet dan secara melebar mengisi kolom layar. Option -la artinya menampilkan seluruh file/all termasuk file hidden(file dengan awalan tanda titik) dengan format panjang. | |

| man | |

| Untuk menampilkan manual page atau teks yang menjelaskan secara detail bagaimana cara penggunaan sebuah perintah. Perintah ini berguna sekali bila sewaktu-waktu Anda lupa atau tidak mengetahui fungsi dan cara menggunakan sebuah perintah.$ man <perintah> | |

| mesg | |

| Perintah ini digunakan oleh user untuk memberikan ijin user lain menampilkan pesan dilayar terminal. Misalnya mesg Anda dalam posisi y maka user lain bisa menampilkan pesan di layar Anda dengan write atau talk.$ mesg y atau mesg nGunakan mesg n bila Anda tidak ingin diganggu dengan tampilan pesan-pesan dari user lain. | |

| mkdir | |

| Membuat direktori baru, sama dengan perintah md di DOS. | |

| more | |

| Mempaging halaman, seperti halnya less | |

| mount | |

Perintah ini akan me-mount filesystem ke suatu direktori atau mount-point yang telah ditentukan. Hanya superuser yang bisa menjalankan perintah ini. Untuk melihatfilesystem apa saja beserta mount-pointnya saat itu, ketikkan perintah mount. Perintah ini dapat Anda pelajari di bab mengenai filesystem. Lihat juga perintah umount.

$ mount /dev/hda3 on / type ext2 (rw) none on /proc type proc (rw) /dev/hda1 on /dos type vfat (rw) /dev/hda4 on /usr type ext2 (rw) none on /dev/pts type devpts (rw,mode=0622) |

|

| mv | |

| Untuk memindahkan file dari satu lokasi ke lokasi yang lain. Bila argumen yang kedua berupa sebuah direktori maka mv akan memindahkan file ke direktori tersebut. Bila kedua argumen berupa file maka nama file pertama akan menimpa file kedua. Akan terjadi kesalahan bila Anda memasukkan lebih dari dua argumen kecuali argumen terakhir berupa sebuah direktori. | |

| passwd | |

| Digunakan untuk mengganti password. Anda akan selalu diminta mengisikan password lama dan selanjutnya akan diminta mengisikan password baru sebanyak dua kali.Password sedikitnya terdiri dari enam karakter dan sedikitnya mengandung sebuah karakter. | |

| pwd | |

| Menampilkan nama direktori dimana Anda saat itu sedang berada. | |

| rm | |

| Untuk menghapus file dan secara default rm tidak menghapus direktori. Gunakan secara hati-hati perintah ini terutama dengan option -r yang secara rekursif dapat mengapus seluruh file. | |

| rmdir | |

| Untuk menghapus direktori kosong. | |

| shutdown | |

| Perintah ini untuk mematikan sistem, seperti perintah halt. Pada beberapa sistem anda bisa menghentikan komputer dengan perintah shutdown -h now dan merestartsistem dengan perintah shutdown -r now atau dengan kombinasi tombol Ctr-Alt-Del. | |

| su | |

| Untuk login sementara sebagai user lain. Bila user ID tidak disertakan maka komputer menganggap Anda ingin login sementara sebagai super user atau root. Bila Anda bukan root dan user lain itu memiliki password maka Anda harus memasukkan passwordnya dengan benar. Tapi bila Anda adalah root maka Anda dapat login sebagaiuser lain tanpa perlu mengetahui password user tersebut. | |

| tail | |

| Menampilkan 10 baris terakhir dari suatu file. Default baris yang ditampilkan adalah 10 tapi Anda bisa menentukan sendiri berapa baris yang ingin ditampilkan:$ tail <jumlah baris> <file file ….> | |

| talk | |

| Untuk mengadakan percakapan melalui terminal. Input dari terminal Anda akan disalin di terminal user lain, begitu sebaliknya. | |

| tar | |

| Menyimpan dan mengekstrak file dari media seperti tape drive atau hard disk. File arsip tersebut sering disebut sebagai file tar. Sintaknya sebagai berikut:$ tar <aksi> <option> <file atau direktori> | |

| umount | |

| Adalah kebalikan dari perintah mount, yaitu untuk meng-unmount filesystem dari mount-pointnya. Setelah perintah ini dijalankan direktori yang menjadi mount-point tidak lagi bisa digunakan.# umount <filesystem> | |

| unalias | |

| Kebalikan dari perintah alias, perintah ini akan membatalkan sebuah alias. Jadi untuk membatalkan alias dir seperti telah dicontohkan diatas, gunakan perintah:$ unalias dir | |

| unzip | |

Digunakan untuk mengekstrak atau menguraikan file yang dikompres dengan zip. Sintaknya sederhana dan akan mengekstrak file yang anda tentukan:

$ unzip <namafile> |

|

| wall | |

| Mengirimkan pesan dan menampilkannya di terminal tiap user yang sedang login. Perintah ini berguna bagi superuser atau root untuk memberikan peringatan ke seluruhuser, misalnya pemberitahuan bahwa server sesaat lagi akan dimatikan.# who Dear, everyone….. segera simpan pekerjaan kalian, server akan saya matikan 10 menit lagi. | |

Untuk menampilkan siapa saja yang sedang login. Perintah ini akan menampilkan informasi mengenai login name, jenis terminal, waktu login dan remote hostname untuk setiap user yang saat itu sedang login. Misalnya:

$ who root ttyp0 May 22 11:44 flory ttyp2 May 22 11:59 pooh ttyp3 May 22 12:08 |

|

| xhost + | |

| Perintah ini digunakan untuk memberi akses atau menghapus akses(xhost -) host atau user ke sebuah server X. | |

| xset | |

Perintah ini untuk mengeset beberapa option di X Window seperti bunyi bel, kecepatan mouse, font, parameter screen saver dan sebagainya. Misalnya bunyi bel dan kecepatan mouse dapat Anda set menggunakan perintah ini:

$ xset b <volume> <frekuensi> <durasi dalam milidetik> $ xset m <akselerasi> <threshold> |

|

| zip | |

ENKRIPSI PASSWORD DENGAN MD5

Sebenarnya masih banyak metode yang digunakan untuk mengenkripsi data. Seperti root13, MD4, dan lain-lain. Yang saya bahas kali ini adalah MD5.Data apa saja yang biasa dienkripsi sehubungan dengan ilmu web salah satunya ialah password. Tidak bisa dipungkiri lagi bahwa keamanan akses disebuah halaman web merupakan suatu hal penting untuk diperhatikan. Data yang terdapat dalam suatu halaman web seringkali merupakan data penting yang tidak boleh diperlihatkan sembarangan kepada orang yang tidak berhak.

Tutorial kali ini saya akan mencoba membahas tentang enkripsi password menggunakan MD5. Apa itu MD5? Definisi menurut sumber dari wikipedia.org MD5 merupakan algoritma yang memiliki metode one-way. Untuk definisi yang mudah dimengerti, MD5 merupakan metode enkripsi data dari yang berbentuk plaintext menjadi berbentuk algoritma (chypertext) yang bertujuan agar tidak mudah dibaca mentah-mentah oleh siapapun termasuk database administrator. Sebagai catatan tutorial ini sengaja saya tidak sertakan database agar dapat fokus pada MD5 saja dan juga sesuai judulnya “Enkripsi Password Dengan MD5”. Pembaca tinggal menambahkan database jika akan diaplikasikan menjadi selayaknya halaman login.

Saya akan mencoba mengilustrasikan enkripsi password pada sebuah halaman login. Berikut ini tampilannya.

Dan Berikut ini source code tampilan diatas :

<head>

<title>MD5</title>

<link rel=”stylesheet” href=”style.css ” type=”text/css”>

</head>

<style type=”text/css”>

body{

background-color:#ffff;

}

.picbar{

position:fixed;

bottom:0px;

right:4px;

}

</style>

<body>

<div id=”qwer”>

<table width=”300″ border=”0″ align=”center” cellpadding=”0″ cellspacing=”1″ bgcolor=”#CCCCCC”>

<tr>

<form name=”form1″ method=”post” action=”MD5.php”>

<div style=”margin-top:210px; color:#CCCCCC;”>

<td style=”color:#0000DD;”>

<table width=”100%” border=”0″ cellpadding=”3″ cellspacing=”1″ bgcolor=”#d1d1d1″>

<tr>

<td colspan=”2″><strong><h2>Login</h2x></strong></td>

</tr>

<tr>

<td width=”78″>Username</td>

<td width=”6″>:</td>

<td width=”294″><input name=”myusername” type=”text” id=”myusername”></td>

</tr>

<tr>

<td>Password</td>

<td>:</td>

<td><input name=”mypassword” type=”password” id=”mypassword”></td>

</tr>

<tr>

<td> </td>

<td> </td>

<td><input type=”submit” name=”Submit” value=”Login”></td>

</tr>

</table>

</td>

</div>

</form>

</tr>

</table>

</div>

<div><img src=”bartelme.png” width=”300″ height=”70″ alt=”Pic 2″></div>

</body>

Terdapat dua buah file yang diperlukan yaitu Login.Html dan MD5.php. File Login.Html berisi halaman untuk melakukan proses input username dan password. Saya akan masukkan masing-masing input usernamenya adalah username dan password nya password.

Setelah dimasukkan input username dan password, tekan tombol login. Halaman login.html berganti menjadi halaman file MD5.php. Pada halaman ini ditampilkan password hasil enkripsi menggunakan MD5. Data dilihat pada gambar dibawah perbedaan antara password yang masih berbentuk plaintext dan yang telah dienkripsi. Berikut ini merupakan tampilan file halaman MD5.php.

Berikut source codenya :

<?

$myusername= $_POST[‘myusername’];

$mypassword=$_POST[‘mypassword’];

$mypasswordmd5 = Md5($mypassword);

?>

<table width=”550″ border=”0″ align=”center” cellpadding=”0″ cellspacing=”1″ bgcolor=”#CCCCCC”>

<tr>

<form name=”form1″ method=”post” action=”checklogin.php”>

<div style=”margin-top:210px; color:#CCCCCC;”>

<td style=”color:#0000DD;”>

<table width=”100%” border=”0″ cellpadding=”3″ cellspacing=”1″ bgcolor=”#d1d1d1″>

<tr>

<td width=”178″>Username</td>

<td width=”6″>:</td>

<td width=”294″><? echo $myusername?></td>

</tr>

<tr>

<td width=”178″>Password MD5/Chypertext</td>

<td width=”6″>:</td>

<td width=”294″><? echo $mypasswordmd5?></td>

</tr>

<tr>

<td width=”178″>Password Plain Text</td>

<td>:</td>

<td width=”294″><? echo $mypassword?></td>

</tr>

</table>

</td>

</div>

</form>

</table>

<table width=”100%” border=”0″ cellpadding=”3″ cellspacing=”1″ bgcolor=”#d1d1d1″>

</div>

</table>

Menggunakan Perintah Net View Pada Cmd

Net view digunakan untuk Melihat computer yang sedang aktif dan terhubung dengan LAN.

Pada command prompt menggunakan perintah “net view” (ATAU ANDA JUGA BISA GUNAKAN “Scanner NB” OPSI DALAM ” ALAT IP “PERANGKAT LUNAK DENGAN MEMASUKI JARAK WAKTU ALAMAT IP. INI DENGAN METODE ANDA BISA SCAN JUMLAH KOMPUTER ORANG).

Contoh: C:> net view \ \ \ 219.64.55.112

Di atas adalah contoh untuk operasi dengan menggunakan command prompt. “net view”. “Net view” adalah salah satu dari perintah netbios untuk melihat sumber daya dari komputer yang jauh. Di sini “219.64.55.112″ adalah alamat IP komputer remote yang akan hacked melalui netbios. Anda harus mengganti alamat IP yang asli di tempat itu. Jika berhasil daftar HARD-DISK DRIVE & printer yang akan ditampilkan. Jika tidak pesan kesalahan ditampilkan. Jadi ulangi prosedur 2 dengan alamat IP yang berbeda.

Menggunakan perintah Net Use

Setelah berhasil, gunakan “net use” perintah pada command prompt. perintah lain yang memungkinkan untuk hack drive remote atau printer.

Contoh-1:

C: \ net use> D: \ \ 219.64.55.112 \ F

Contoh-2:

C:\>net use G: \\219.64.55.112\SharedDocs

Contoh-3:

C:\>net use I: \\219.64.55.112\Myprint

. CATATAN: Dalam Contoh 1,2 & 3, D:, G: & I: adalah Network Drive Nama yang akan dibuat pada komputer Anda untuk mengakses’s komputer remote hard-disk.

CATATAN: BERIKAN NAMA DRIVE YANG TIDAK DIGUNAKAN OLEH SETIAP DRIVE LAIN TERMASUK-DISK DRIVE HARD, DRIVE FLOPPY DRIVE DAN-ROM PADA KOMPUTER ANDA. ITU ADALAH, JIKA ANDA MEMILIKI C: & D: AS DIRVES HARD, A: SEBAGAI DIVE FLOPPY DAN E: SEBAGAI CD-DRIVE, BERIKAN F: SEBAGAI DRIVE BERSAMA ANDA DI ATAS COMMAND PROMPTF:, “SharedDocs” adalah nama dari hard drive komputer remote-disk yang ingin Anda hack. “Myprint” adalah nama printer komputer remote. Ini adalah ditampilkan setelah memberi “net use” perintah. “219.64.55.112″ adalah alamat IP dari komputer remote yang ingin Anda hack.

4. 4. Setelah berhasil komputer Anda akan memberikan pesan bahwa “Perintah selesai dengan sukses”. Setelah Anda mendapatkan pesan di atas Anda hanya satu langkah menjauh dari hacking komputer.

Sekarang buka “My Computer” Anda akan melihat sebuah “Hard-Disk drive” baru (Shared) dengan nama tertentu. Anda dapat membuka dan mengakses komputer remote Hard-Drive. You can copy files, music, folders etc. from victim’s hard-drive. Anda dapat menyalin file, musik, dll folder dari hard drive-korban. Anda dapat menghapus / memodifikasi data pada hard-drive korban hanya jika MENULIS-ACCESS diaktifkan pada itu sistem korban. You can access files/folders quickly through “Command Prompt”. Anda dapat mengakses file / folder dengan cepat melalui “Command Prompt”.

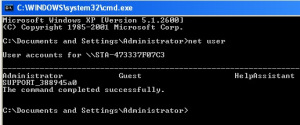

CATATAN: Jika Komputer Firewall Remote Diaktifkan Komputer Anda Tidak Akan Sukses Dalam Mendapatkan Akses Untuk Komputer Melalui Remote NetBIOS. Itulah yang terjadi Dalam Situasi ini. (Sebuah Pesan Kesalahan yang di Tampilkan). Jadi Ulangi Prosedur 2,3 Dengan IP Address yang berbeda. Kegunaan Net User Fungsi dari Net User adalah untuk menambah user account atau menampilkan informasi tentang user account/account pengguna.Untuk menampilkan atau melihat user account yang ada pada komputer caranya ketik :net user pada cmd maka tampilan seperti gambar dibawah ini :

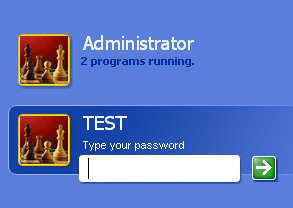

Serperti yang terlihat pada gambar di atas terdapat dua user account yaitu Administrator dan Guest.

Untuk menambah user account caranya ketik perintah net user diikuti dengan mengetikkan nama_user diikuti dengan menambahkan /add. contohnya misalkan kita akan menambah user account dengan nama user TEST maka perintahnya sebagai berikut :

net user TEST /add

setelah diketik perintah di atas maka user account yang ditambah tidak punya password, tetapi jika anda ingin mempassword user yang ditambah maka caranya tinggal menambahkan tanda bintang (*) setelah nama_user, nama user di sini adalah TEST. Caranya seperti ini :

net user TEST * /add

Apabila terlihat seperti gambar di atas maka proses penambahan user baru sudah berhasil. Sekarang coba anda Log Of komputer anda atau restart, maka di layar screen logon akan tampil seperti gambar di bawah ini :

Sedangkan untuk mendelete user caranya tinggal anda tambahkan saja perintah /delete setelah nama_user. Perintahnya seperti ini:

net user TEST /delete

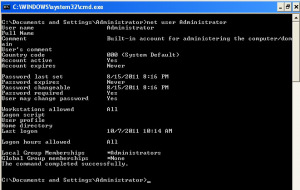

Untuk melihat informasi tentang user caranya ketik net user [namauser]. Contoh kita akan melihat informasi tentang user Administrator, maka perintahnya sebagai berikut:

net user Administrator lalu tekan ENTER maka akan terlihat seperti gambar :

sumber:

sumber: Program keamanan gratis oleh Microsoft. Hal ini khusus dirancang untuk menjaga terhadap virus, spyware, dan software jahat lainnya. Tapi ingat, Anda dapat menginstal dan menggunakan produk ini pada Windows Anda hanya jika Anda memiliki produk Windows Asli. Setelah Anda menginstal itu, pembaruan perangkat lunak otomatis sekali sehari. Jadi Anda tidak perlu khawatir tentang update program dan ancaman keamanan lainnya setelah menginstal pada komputer. Anda akan mendapatkan peringatan hanya jika ada tindakan spesifik untuk mengambil selain itu berjalan pelan di latar belakang. Microsoft Security Essentials adalah kompak, mudah digunakan dan alat yang cukup mengesankan bahwa Anda harus mencoba sekali pada komputer Anda.

Program keamanan gratis oleh Microsoft. Hal ini khusus dirancang untuk menjaga terhadap virus, spyware, dan software jahat lainnya. Tapi ingat, Anda dapat menginstal dan menggunakan produk ini pada Windows Anda hanya jika Anda memiliki produk Windows Asli. Setelah Anda menginstal itu, pembaruan perangkat lunak otomatis sekali sehari. Jadi Anda tidak perlu khawatir tentang update program dan ancaman keamanan lainnya setelah menginstal pada komputer. Anda akan mendapatkan peringatan hanya jika ada tindakan spesifik untuk mengambil selain itu berjalan pelan di latar belakang. Microsoft Security Essentials adalah kompak, mudah digunakan dan alat yang cukup mengesankan bahwa Anda harus mencoba sekali pada komputer Anda. Glary Utilities adalah freeware dengan membersihkan registry dan disk, perlindungan privasi, akselerator kinerja dan alat multifungsi menakjubkan. Hal ini dapat memperbaiki kesalahan registri mantap, menyeka mengacaukan, mengoptimalkan kecepatan internet, mengamankan file rahasia dan mempertahankan kinerja maksimum. Ini adalah aplikasi user friendly dengan arah yang jelas dan rinci. Sebagian besar tugas dapat dilakukan dalam satu atau dua langkah. Ini memiliki lima kategori yang berbeda – Clean Up & Perbaikan, Optimalkan & Meningkatkan, Privasi & Keamanan, File & Folder dan System Tools sehingga membuat aplikasi ini sangat kuat. Versi berbayar aplikasi ini juga tersedia dan mendukung beberapa fitur yang lebih canggih.

Glary Utilities adalah freeware dengan membersihkan registry dan disk, perlindungan privasi, akselerator kinerja dan alat multifungsi menakjubkan. Hal ini dapat memperbaiki kesalahan registri mantap, menyeka mengacaukan, mengoptimalkan kecepatan internet, mengamankan file rahasia dan mempertahankan kinerja maksimum. Ini adalah aplikasi user friendly dengan arah yang jelas dan rinci. Sebagian besar tugas dapat dilakukan dalam satu atau dua langkah. Ini memiliki lima kategori yang berbeda – Clean Up & Perbaikan, Optimalkan & Meningkatkan, Privasi & Keamanan, File & Folder dan System Tools sehingga membuat aplikasi ini sangat kuat. Versi berbayar aplikasi ini juga tersedia dan mendukung beberapa fitur yang lebih canggih. Alat keamanan pertama dan terbaik freeware untuk pengguna Windows. Ini melindungi privasi online Anda dan membuat komputer Anda lebih cepat dan lebih aman. Tugas yang paling penting dari utilitas ini adalah bahwa hal itu dapat membersihkan semua jejak kaki pribadi dari sistem. Hal ini dapat menghapus file-file sementara, sejarah, cookie, download sejarah, sejarah bentuk dan data pribadi lainnya dengan satu klik. Tugas lanjutan lainnya dari utilitas ini termasuk membersihkan registry Jendela dengan menghapus semua entri registry yang tidak terpakai dan tua. Utilitas ini juga sangat baik di aman menghapus. Hal ini dapat menghapus semua data dari hard drive dengan cara yang aman sehingga tidak mungkin untuk pulih. Jadi saya ingin mengatakan bahwa CCleaner adalah alat yang paling penting jika Anda benar-benar serius tentang keamanan sistem Anda.

Alat keamanan pertama dan terbaik freeware untuk pengguna Windows. Ini melindungi privasi online Anda dan membuat komputer Anda lebih cepat dan lebih aman. Tugas yang paling penting dari utilitas ini adalah bahwa hal itu dapat membersihkan semua jejak kaki pribadi dari sistem. Hal ini dapat menghapus file-file sementara, sejarah, cookie, download sejarah, sejarah bentuk dan data pribadi lainnya dengan satu klik. Tugas lanjutan lainnya dari utilitas ini termasuk membersihkan registry Jendela dengan menghapus semua entri registry yang tidak terpakai dan tua. Utilitas ini juga sangat baik di aman menghapus. Hal ini dapat menghapus semua data dari hard drive dengan cara yang aman sehingga tidak mungkin untuk pulih. Jadi saya ingin mengatakan bahwa CCleaner adalah alat yang paling penting jika Anda benar-benar serius tentang keamanan sistem Anda. Aplikasi lain freeware (juga tersedia dalam versi berbayar) yang memberikan perlindungan real time dari virus. Anda dapat menginstalnya sebagai program Anti-spyware yang melindungi komputer dengan cara yang berbeda. Versi freeware dari AD-Aware mendukung sejumlah fitur keamanan termasuk Game Mode, Safe Browsing, Scanning Direct, Perlindungan Download dan banyak fitur keamanan lainnya. Waktu perlindungan nyata yang ditawarkan oleh program ini melindungi Anda dan teman Anda saat pesan, chatting, atau berkomunikasi di situs jejaring sosial.

Aplikasi lain freeware (juga tersedia dalam versi berbayar) yang memberikan perlindungan real time dari virus. Anda dapat menginstalnya sebagai program Anti-spyware yang melindungi komputer dengan cara yang berbeda. Versi freeware dari AD-Aware mendukung sejumlah fitur keamanan termasuk Game Mode, Safe Browsing, Scanning Direct, Perlindungan Download dan banyak fitur keamanan lainnya. Waktu perlindungan nyata yang ditawarkan oleh program ini melindungi Anda dan teman Anda saat pesan, chatting, atau berkomunikasi di situs jejaring sosial. TrueCrypt memberikan keamanan canggih untuk pengguna komputer dengan mengenkripsi data hard drive. TrueCrypt adalah perangkat lunak untuk membangun dan mempertahankan volume on-the-fly-dienkripsi (perangkat penyimpanan data). On-the-fly enkripsi berarti bahwa semua data secara otomatis dienkripsi tepat sebelum disimpan dan didekripsi tepat setelah dimuat, tanpa campur tangan pengguna. Tidak ada yang dapat membaca data dari volume terenkripsi tanpa password yang benar atau kunci enkripsi. Menggunakan aplikasi freeware, Anda dapat mengenkripsi seluruh sistem file termasuk file / folder nama, isi dari setiap file, ruang bebas dari hard drive dan meta data informasi juga. Anda dapat menggunakan aplikasi keamanan untuk melindungi drive Windows dan mengatur keamanan pada Windows booting juga.

TrueCrypt memberikan keamanan canggih untuk pengguna komputer dengan mengenkripsi data hard drive. TrueCrypt adalah perangkat lunak untuk membangun dan mempertahankan volume on-the-fly-dienkripsi (perangkat penyimpanan data). On-the-fly enkripsi berarti bahwa semua data secara otomatis dienkripsi tepat sebelum disimpan dan didekripsi tepat setelah dimuat, tanpa campur tangan pengguna. Tidak ada yang dapat membaca data dari volume terenkripsi tanpa password yang benar atau kunci enkripsi. Menggunakan aplikasi freeware, Anda dapat mengenkripsi seluruh sistem file termasuk file / folder nama, isi dari setiap file, ruang bebas dari hard drive dan meta data informasi juga. Anda dapat menggunakan aplikasi keamanan untuk melindungi drive Windows dan mengatur keamanan pada Windows booting juga.